Автор: Юрій Антощук, координатор Мережі робочих груп з громадської безпеки та відновлення у Херсонській області, голова Фонду “Об’єднання”, тренер з ІКІТ.

В умовах повномасштабної війни росії проти України треба розуміти, що українські громадські, волонтерські та медійні організації є також пріоритетними цілями для російських кібероперацій, спрямованих на дестабілізацію, збір розвідувальних даних, дискредитацію та підрив суспільної довіри. У цій статті я розкриваю покроковий аналіз реального кейсу багатовекторної атаки на наш Фонд, і зокрема на мене, як керівника Фонду.Наш Фонд активно працював до повномасштабного вторгнення, під час окупації Херсона, і після деокупації у сфері громадської безпеки та відновлення. А тому ми зазнавали інформаційних і фізичних атак і раніше, наприклад під час російської окупації Херсона (коли публікувалися роcійські пропагандистські статті на Царграді проти Фонду, а також коли російські “силовики” увірвалися до моєї квартири, вибивши двері, і проводячі обшуки). Окупація рідної Херсонщини багато чому навчила нас, але завжди треба бути пильним та уважним і не розслаблятися.

Ми і раніше публікували багато рекомендацій у сфері інформаційної безпеки для ГО, а метою даного аналізу є систематизація тактики зловмисників та надання поглиблених рекомендацій з кібербезпеки для організацій громадянського суспільства.

Аналіз багатовекторної атаки: розбір кейсу

На початку червня 2025 року наш Фонд та я зіткнулися з комплексною, скоординованою атакою, яка розгорталася одночасно за кількома векторами.

Вектор 1: спроба несанкціонованого заволодіння особистим обліковим записом Facebook

Початковим етапом виявлення атаки на мій аккаунт – стали повторювані блокування мого особистого профілю у Facebook. Під час блокувань мого аккаунту, платформа ініціювала посилені процедури верифікації особи, вимагаючи спочатку фото-, а згодом і відео-ідентифікацію, що свідчить про фіксацію системами безпеки Meta серйозних та триваючих аномалій.

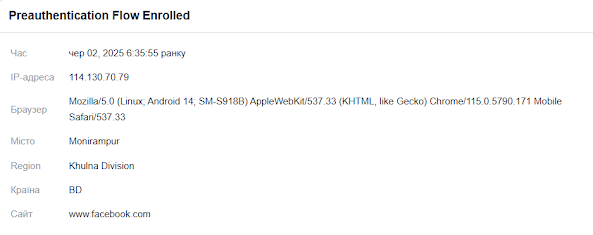

Поки мій аккаунт був тимчасово заблокований, я завантажив лог-файл “Активність облікового запису” (Facebook дозволяє це зробити попри блокування). Подальший аналіз цього файлу показав першопричину блокування – масові спроби реєстрації потоку перед-автентифікації (Preauthentication Flow Enrolled). Даний технічний термін означає, що система фіксує спробу реєстрації нового пристрою або браузера для потенційного майбутнього доступу до акаунту, що може відбуватися ще до етапу повної автентифікації. Це може свідчити про спробу зловмисників, які потенційно володіють скомпрометованими обліковими даними, забезпечити собі постійний канал доступу.

Простими словами – це не просто невдалі спроби входу. Це етап, на якому зловмисники, ймовірно, маючи старі облікові дані, намагаються “прив’язати” свої пристрої до мого акаунту для майбутнього доступу. У мережі доволі часто з’являють зламані бази сайтів, де можна знайти зв’язку логін-пароль-електронна пошта, також можливі інші особисті дані користувасів. А т.я. користувачі часто використовують однакові логіни і паролі до різних сайтів, то велика ймовірність, що зловмисники можуть отримати відповідний доступ і до інших профілів на інших сайтах.

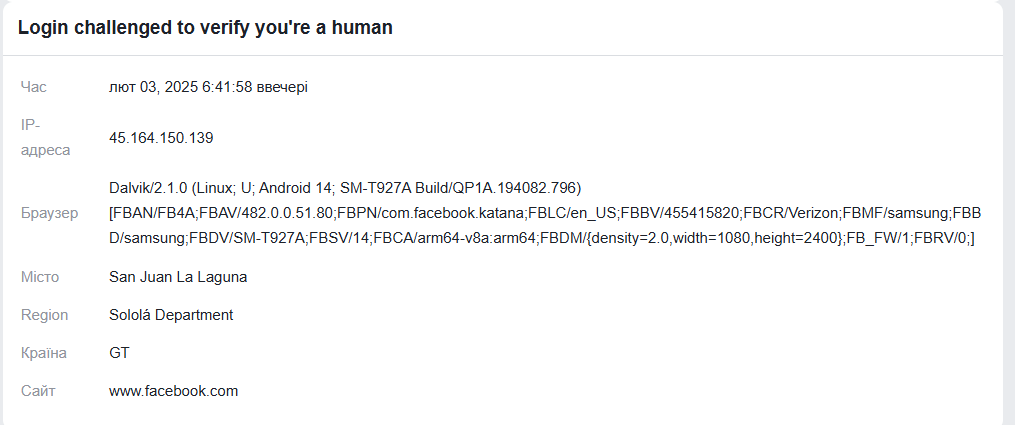

Після відновлення доступу до аккаунту, та зміну паролю, я ще раз згенерував і завантажив лог-файл “Активність облікового запису”. Він показав більш розширену статистику невдалих спроб входу у мій аккаунт з різних країн (Login challenged to verify you’re a human).

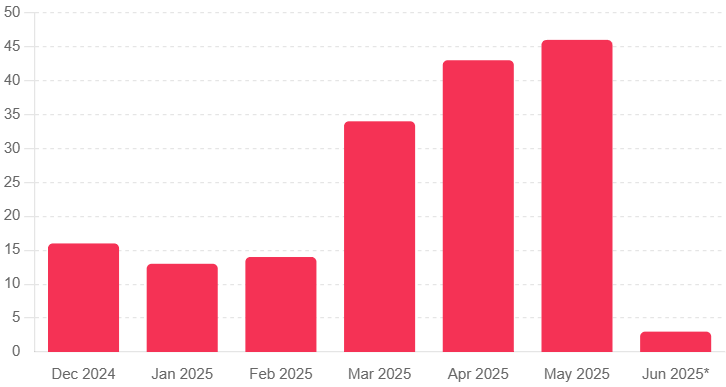

Динаміка аномальної активності спроб входу у мій Facebook аккаунт продемонструвала чітку тенденцію до ескалації:

- Січень 2025: зафіксовано 13 спроб, що стало початком систематичної активності.

- Березень 2025: кількість спроб зросла до 34.

- Квітень 2025: зафіксовано 43 спроби.

- Травень 2025: спостерігався пік активності – 46 спроб.

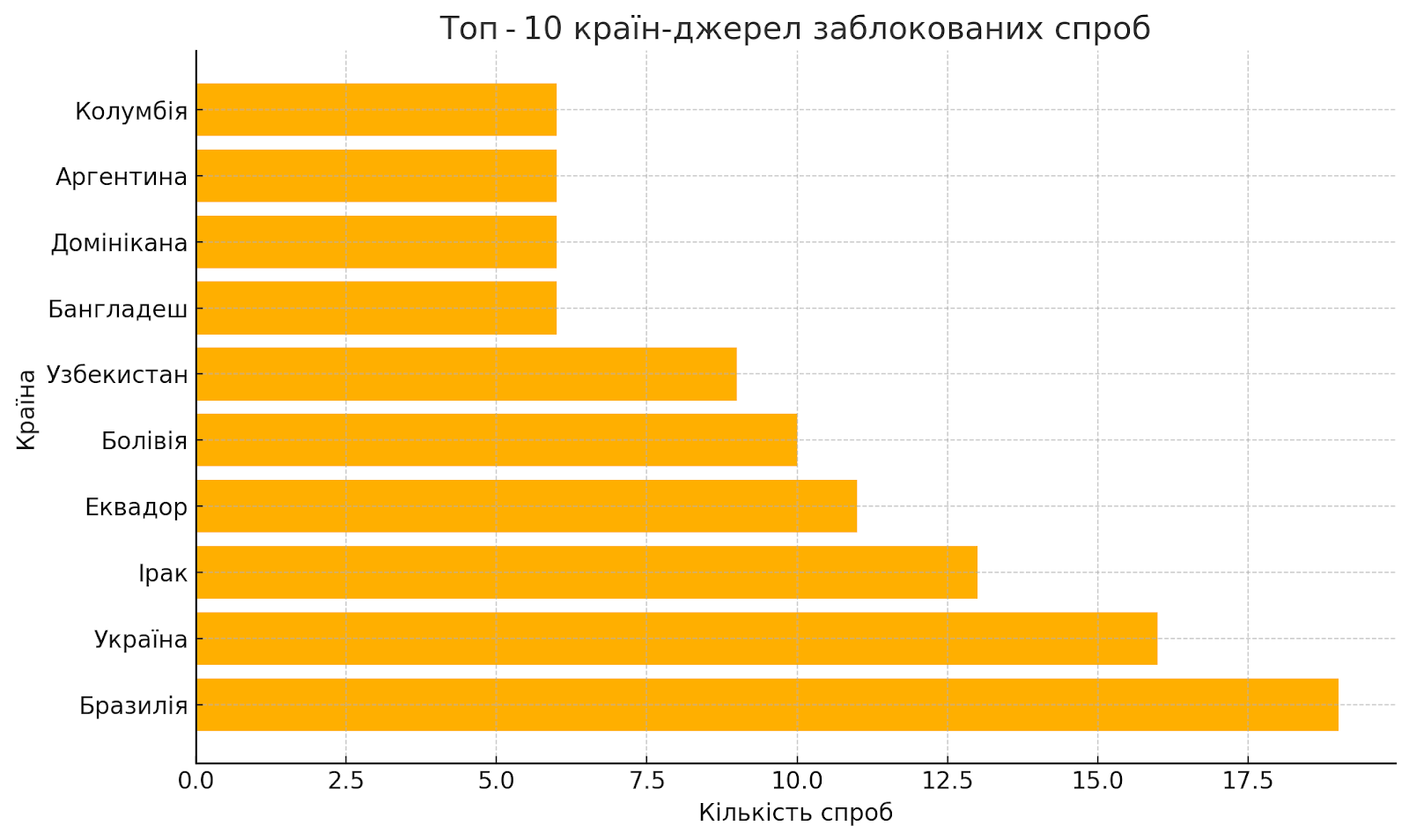

Географія атак охоплювала Бангладеш, Бразилію, Індію, Пакистан, країни Африки, Азії, Туреччину та інші країни, що є характерною ознакою використання глобальних бот-мереж для маскування справжнього джерела операції.

Потенційні ризики та наслідки: успішне захоплення контролю над обліковим записом керівника організації може призвести до значних репутаційних та операційних втрат, включаючи публікацію дезінформації, організацію шахрайських зборів коштів та компрометацію мережі професійних контактів.

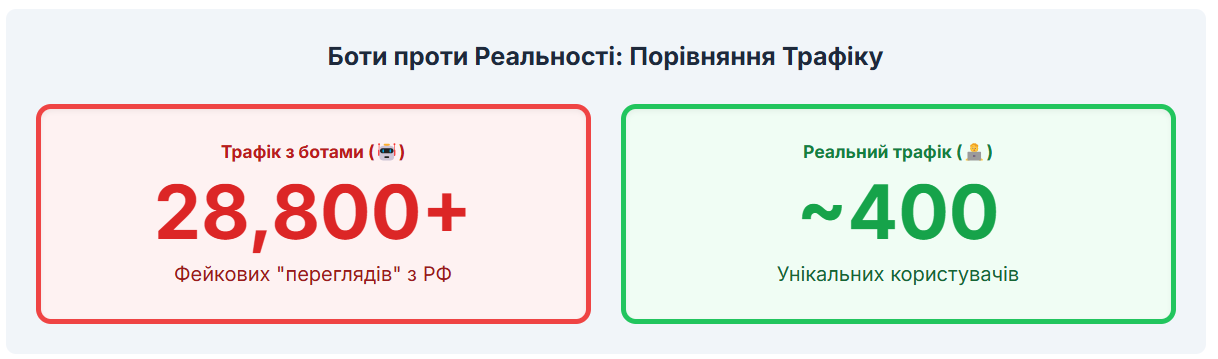

Вектор 2: DDoS- або бот-атака та сканування веб-сайту Фонду

Одночасно з атакою на профіль Facebook, веб-сайт Фонду, який розміщений на інфраструктурі Google, зазнав масованої атаки ботів, переважно з російських IP-адрес. Внутрішні лічильники системи зафіксували аномальну активність на рівні 28,8 тисяч переглядів сайту, тоді як професійні аналітичні системи, такі як Google Analytics, які фільтрують нелегітимний трафік, продемонстрували реальну аудиторію на рівні 400 унікальних користувачів.

Потенційні ризики та наслідки: хоча в даному випадку інфраструктура Google виявилася стійкою до навантаження, подібна DDoS-атака на ресурси, розміщені на стандартному віртуальному хостингу, з високою ймовірністю призвела б до відмови в обслуговуванні та тимчасової недоступності сайту, що паралізувало б інформаційну діяльність організації.

Вектор 3: фішингова кампанія через електронну пошту

Наступним етапом атаки стало надходження декількох фішингових електронних листів на мою особисту пошту, але адресуючи повідомлення саме Фонду. Повідомлення, замасковані під офіційну кореспонденцію від “Відділу Фінансового Моніторингу” банку, містили інформацію про нібито “блокування надходження коштів” та пропонували завантажити архів з документами для вирішення проблеми.

Потенційні ризики та наслідки: даний вектор атаки становить значну загрозу. У випадку завантаження та відкриття шкідливого архіву, на пристрій могло бути встановлене спеціалізоване шпигунське програмне забезпечення, наприклад:

-

- Інфостілер (Infostealer): програма, призначена для викрадення збережених облікових даних (паролів, файлів cookie), фінансової інформації та інших чутливих файлів.

- Програму-вимагач (Ransomware): програмне забезпечення, що здійснює шифрування даних на пристрої з подальшою вимогою викупу за їх відновлення, що може призвести до безповоротної втрати організаційної документації.

- Кейлоггер (Keylogger): програма, що реєструє всі натискання клавіш, дозволяючи зловмисникам перехоплювати паролі та іншу конфіденційну інформацію, що вводиться вручну.

- Також, як варіант, шахрайські документи з листа могли б вести на фейковий сайт банку з пропозицією увійти в особстий кабінет для підтвердження транзакції або інших даних. При вході на такий фейковий сайт особисті дані були б перехоплені шахраями, що призвело б до реальної втрати доступу до банківського аккаунту організації.

Вектор 4: соціальна інженерія через месенджери та телефонні дзвінки

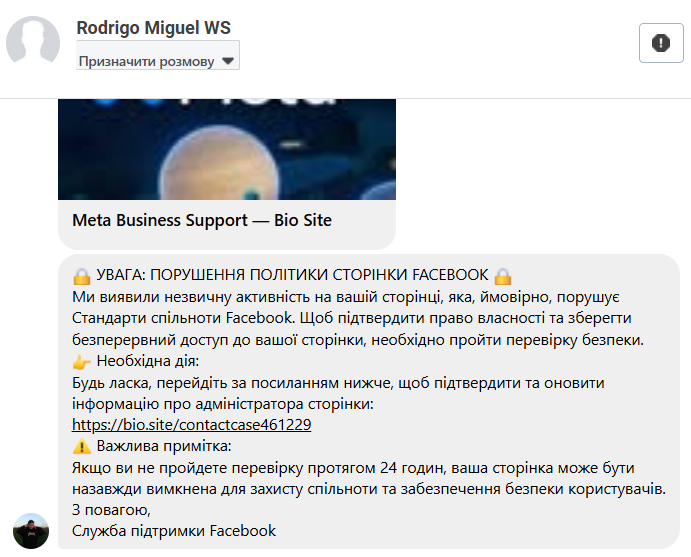

Атака також включала елементи соціальної інженерії. На офіційну сторінку фонду у Facebook надходили повідомлення від шахраїв, яки маскувалися під офіційну службу підтримки, називаючись “Meta Business Support”, “Служба підтримки Facebook”. Шахрайські повідомлення містили подібний текст: “Ми виявили незвичну активність на вашій сторінці, яка, ймовірно, порушує Стандарти спільноти Facebook“, “Ми обмежили доступ до вашого облікового запису у Facebook“, “Ми призупинимо всю активність на сторінці та заблокуємо ваш особистий обліковий запис“ і т.п. і вимагали перейти за посиланням на шахрайський сайт для виконання певних дій.

Кульмінацією стали телефонні дзвінки (вішинг) на мій особистий номер та номер виконавчого директора Фонду з повідомленням про значний грошовий виграш.

Потенційні ризики та наслідки: дана тактика спрямована на обхід технічних засобів захисту шляхом маніпулювання людськими емоціями, такими як страх, відчуття терміновості або жадібність. Успішна атака такого типу може призвести до добровільної передачі користувачем своїх облікових даних, кодів двофакторної автентифікації або фінансової інформації.

Стратегії протидії та рекомендації з кібербезпеки

Проаналізований кейс проведення атаки демонструє недостатність пасивних методів захисту та необхідність впровадження проактивної стратегії кібергігієни в організаціях. Нижче я наведу базові рекомендації щодо превентивниз заходів з безпеки та що робити, якщо ви стикнулися з блокуванням ваших аккаунтів.

Превентивні заходи: рекомендації для попередження інцидентів

- Регулярний аудит безпеки облікових записів. Необхідно періодично перевіряти розділ активних сеансів (“Де ви ввійшли в систему”) у налаштуваннях соціальних мереж та інших сервісів. Виявлення неавторизованих пристроїв або геолокацій є індикатором потенційної компрометації та вимагає негайного завершення відповідних сеансів. У Facebook перейдіть у розділ “Налаштування та конфіденційність“ -> “Налаштування“ -> “Центр облікових записів“ -> “Пароль і безпека“ -> “Активні сеанси“ -> Уважно перегляньте всі активні сеанси. Якщо бачите невідомий пристрій або геолокацію (наприклад, “Linux, Piracicaba, BR”), негайно натискайте “Вибрати пристрої для виходу” і завершуйте підозрілий сеанс. Це може бути ознакою того, що ваш пароль вже скомпрометовано.

- Впровадження надійної двоетапної перевірки (2FA). Рекомендується надавати перевагу методам 2FA на основі додатків-автентифікаторів (наприклад, Google Authenticator, Microsoft Authenticator, Authy) або апаратних ключів безпеки (наприклад, YubiKey), оскільки вони є більш стійкими до перехоплення кодів порівняно з SMS-кодами. Увімкніть всі можливі методи двофакторної автентифікації у вашому Центрі облікових записів.

- Використання менеджерів паролів. Перестаньте запам’ятовувати паролі – використовуйте надійні менеджери паролів (Bitwarden, 1Password, KeePass або інші) для генерації та зберігання унікальних, складних паролів для кожного сервісу.

- Захист облікових записів електронної пошти. Ваша пошта – це ключ до всього. Застосуйте до неї ті ж самі принципи: унікальний складний пароль та надійна 2FA.

- Завантажте резервні коди відновлення. Для Facebook та інших важливих акаунтів завантажте та надійно збережіть (в роздрукованому вигляді або у зашифрованому сховищі) резервні коди. Вони допоможуть відновити доступ, якщо ви втратите доступ до свого основного методу 2FA.

- Перевірка на витік даних. Регулярно перевіряйте, чи не були скомпрометовані ваші облікові дані (електронна пошта, номер телефону, паролі) внаслідок зламів відомих веб-сайтів. Використовуйте для цього довірені сервіси, такі як haveibeenpwned.com. Сервіс покаже, на якому саме сайті стався витік. Негайно змініть пароль на цьому сайті. Що більш важливо, змініть пароль на всіх інших сайтах, де ви використовували такий самий або схожий пароль. Це критично важливий крок для запобігання атакам типу “credential stuffing”, коли зловмисники використовують викрадені паролі для доступу до інших ваших акаунтів.

- Реєстрація мобільного номеру (SIM-карти) на паспорт. Якщо ви використовуєте свій фінансовий номер телефону для SMS-автентифікації або як основний контакт для відновлення доступу, його необхідно захистити. Реєстрація номеру на ваш паспорт у оператора мобільного зв’язку значно ускладнює шахраям можливість перевипустити вашу SIM-карту за підробленими документами (так званий SIM-свопінг). Це критично важливий крок для захисту доступу до банківських рахунків та акаунтів, прив’язаних до цього номеру.

Алгоритм дій після відновлення доступу до облікового запису

Якщо вас все ж заблокували і ви відновили доступ, необхідно негайно:

- Змінити пароль на новий, складний та унікальний. У Facebook перейдіть у розділ “Налаштування та конфіденційність“ -> “Налаштування“-> “Центр облікових записів“ -> “Пароль і безпека“.

- Перевірити конфігурацію двофакторної автентифікації та видалити будь-які неавторизовані методи. У Facebook: “Центр облікових записів” -> “Пароль і безпека” -> “Двофакторна автентифікація”. Оберіть свій профіль. Уважно перевірте “Способи отримування кодів для входу” та “Авторизовані входи”. Видаліть будь-які невідомі вам номери телефонів, додатки-автентифікатори або апаратні ключі безпеки. Переконайтеся, що всі зареєстровані методи належать вам і є надійними.

- Примусово завершити всі активні сеанси на всіх пристроях. У Facebook це можна зробити у розділі “Центр облікових записів” -> “Пароль і безпека” -> “Активні сеанси”. Виберіть обліковий запис (якщо їх декілька), прокрутіть список донизу і натисніть “Вибрати пристрої, на яких слід вийти”, потім виберіть “Вибрати всі” та підтвердіть вихід. Це гарантує, що ніхто, крім вас, не залишиться в системі на жодному з пристроїв.

- Провести повний аудит акаунту. Перевірити підключені додатки та сайти у розділі “Налаштування та конфіденційність” -> “Налаштування” -> “Додатки та сайти”. Перегляньте список і видаліть доступ для всіх додатків, якими ви не користуєтеся, які ви не впізнаєте, або які мають надмірні права доступу до вашої інформації. Перевірити права доступу до сторінок: перейдіть на свою сторінку -> “Професійна панель” -> “Доступ до сторінки”. Уважно перевірте список людей, які мають доступ до вашої сторінки, та їхні ролі (повний контроль, частковий доступ). Негайно видаліть будь-яких невідомих або підозрілих адміністраторів.

- Повідомити членів команди та партнерів про інцидент для запобігання поширенню дезінформації.

- Провести повне сканування всіх робочих пристроїв на наявність шкідливого програмного забезпечення.

Поглиблені рекомендації для організацій

- Апаратні ключі безпеки (FIDO2). Для критично важливих акаунтів (керівництва, фінансистів, адміністраторів соцмереж) впровадьте використання апаратних ключів безпеки (наприклад, YubiKey, Google Titan) як основного методу 2FA. Це значно стійкіше до фішингу.

- Захист доменної пошти (SPF, DKIM, DMARC). Налаштуйте дані протоколів для запобігання спуфінгу та фішингу від імені домену організації. Якщо використовуєте хмарні сервіси (Google Workspace, Microsoft 365), активуйте всі доступні розширені функції захисту від фішингу та шкідливого ПЗ.

- Використання корпоративних VPN-сервісів. Використовуйте надійні (бажано платні, з хорошою репутацією) VPN-сервіси для всього робочого трафіку, особливо при роботі з незахищених мереж або хоча б рекомендуйте персоналу у всіх публічних закладах використовувати VPN.

- Розробка внутрішної політики використання цифрових сервісів. Чітко прописати методи і канали комунікації, документообігу, спільної онлайн роботи в середині команди, заборонити використовувати російські сервіси у роботі (наприклад, Telegram, 1C тощо), перейти на комплексні корпоративні рішення.

- Сегментація мережі. Якщо ваша організація має власну локальну мережу, розгляньте можливість її сегментації для ізоляції критично важливих систем.

- Захист веб-сайтів організації. Використовуйте HTTPS, регулярно оновлюйте CMS та плагіни, встановіть Web Application Firewall (WAF), проводьте сканування на вразливості.

- Розробка плану реагування на інциденти (Incident Response Plan). Створіть та тестуйте чіткий алгоритм дій для співробітників у випадку кібератаки.

- Підвищення обізнаності персоналу. Сприяйте проходження персоналом регулярних тренінгів з кібер та інформаційної безпеки.

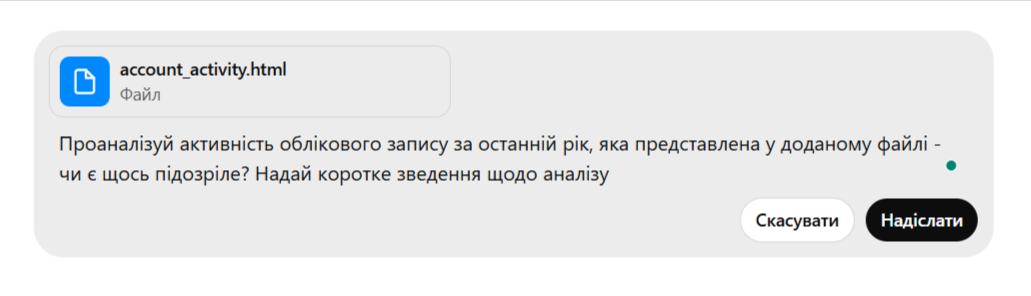

- Завантажте копію своїх даних Facebook. Це може бути корисним для подальшого аналізу або як доказ: “Налаштування” -> “Центр облікових записів” -> “Ваша інформація та дозволи” -> “Завантаження вашої інформації” -> “Доступні інформація” або “Певні типи інформації” (Інформація про входи та безпеку за останній рік). Отриманий на вашу пошту лог-файл проаналізуйте через ШІ, попросивши його проаналізувати підозрілу активність (наприклад, Preauthentication Flow Enrolled або Login challenged to verify you’re a human або інші). Це дозволить на ранньому етапі виявити атаку на ваш профіль. Зверніть увагу, що не всі моделі ШІ адекватно можуть проаналізувати дані. Найкраще себе зарекомендував ChatGPT модель o3 (у той час, як 4o поганенько). Gemini 2.5 Pro також непогано справився з аналізом, у той час, як Grock 3, Claude 4.0 гірше, а Copilot взагалі не справився з точним аналізом.

Висновки

З огляду на чутливу сферу діяльності нашого Фонду (громадська безпека на деокупованих територіях Херсонщини), описана у цьому кейсі атака з високою ймовірністю не є випадковою. Вона вписується у ширшу картину кіберагресії російської федерації проти України, де громадський сектор є однією з ключових цілей. Зловмисники часто використовують такі атаки для:

- Збору розвідданих: інформації про діяльність організацій, їхні контакти, джерела фінансування, плани.

- Дестабілізації та дискредитації: порушення роботи, поширення фейків від імені зламаних акаунтів, підрив довіри до організації.

- Психологічного тиску: створення атмосфери незахищеності та вразливості.

Використання IP-адрес з десятків країн та застарілих версій ПЗ є типовою тактикою для приховування справжнього джерела атаки та використання глобальних бот-мереж.

За даними Держспецзв’язку та CERT-UA, кількість кібератак на українські державні органи та об’єкти критичної інфраструктури, а також на громадський сектор, суттєво зросла з початку повномасштабного вторгнення. Наприклад, CERT-UA регулярно фіксує масові фішингові розсилки, спрямовані на українських громадян та організації, часто з використанням тематики соціальних виплат, державних послуг або військових подій. Часто ці атаки мають на меті розповсюдження шкідливого ПЗ типу AgentTesla, RemcosRAT, SmokeLoader та інших, призначених для викрадення облікових даних та іншої чутливої інформації.

Хоча точні цифри по атаках на ГО невідомі, загальна тенденція свідчить про високий і постійно зростаючий рівень загрози. Їхня складність та цілеспрямованість вимагають від організацій переходу від пасивного захисту до проактивної, багаторівневої стратегії кіберстійкості. Впровадження сучасних технічних засобів, розробка чітких політик безпеки та постійне навчання персоналу є критично важливими для захисту місії організації та внеску у загальну безпеку держави.

Якщо ви хочете дізнатися більше, організувати базовий тренінг або семінар по цифровій безпеці для вашого персоналу, ви можете звернутися до нас за такою послугою, адже ми прекрасно розуміємо загрози та виклики з якими стикаються організації громадянського суспільства в Україні.